AWS CloudFront

CloudFront

- Cache Server

- 전 세계 어디든지 빠르게 컨텐츠를 제공할 수 있는 CDN

🟡 CloudFront 생성

CloudFront와 S3를 연동해서 정적 리소스 파일 서빙용으로 사용할 것이다.

생성된 S3가 있다는 가정하에 CloudFront를 생성해보겠다.

추후에 https 적용 및 Route53 도메인 연결을 하면 좋을 것 같다 !

원본 도메인에서 S3를 선택한다.

이름은 원본 도메인을 선택하면 자동으로 할당되길래 이걸로 사용했다.

OAI 설정은 CloudFront를 통해서만 S3에 접속할 수 있도록 한다.

나는 AWS에서 권장한대로 CloudFront를 생성한 후 직접 버킷 정책을 수정하는 원본 엑세스 제어 설정(권장) 옵션을 선택했다.

Legacy access Identities를 사용하면, CloudFront가 생성된 후 버킷 정책까지 자동으로 수정해준다. (버킷 정책 업데이트에 동의했을 때)

제어 설정 생성도 기본 설정으로 진행한다.

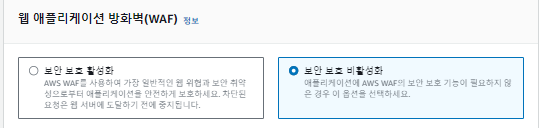

보안 보호 활성화를 하면 비용이 발생한다.

모든 엣지 로케이션에서 사용(최고의 성능)이 기본값인데 필요없어서 변경했다.

나는 http를 사용하는 것을 선택했지만, ACM 인증서를 적용하면 https를 사용할 수 있다.

🟢 버킷 정책 편집하기

'편집'을 클릭하면, CloudFront를 생성할 때 본 화면이 나오는데 '정책 복사' 버튼을 클릭한다.

Amazon S3 > 버킷에서 정책을 변경할 버킷을 선택한다.

권한 탭을 클릭하면, 버킷 정책을 편집할 수 있다.

퍼블릭 액세스 차단은 모두하는 것이 좋다.

CloudFront를 사용한다면, 꼭 모든 퍼플릭 액세스 차단도 해주자 !!!!!

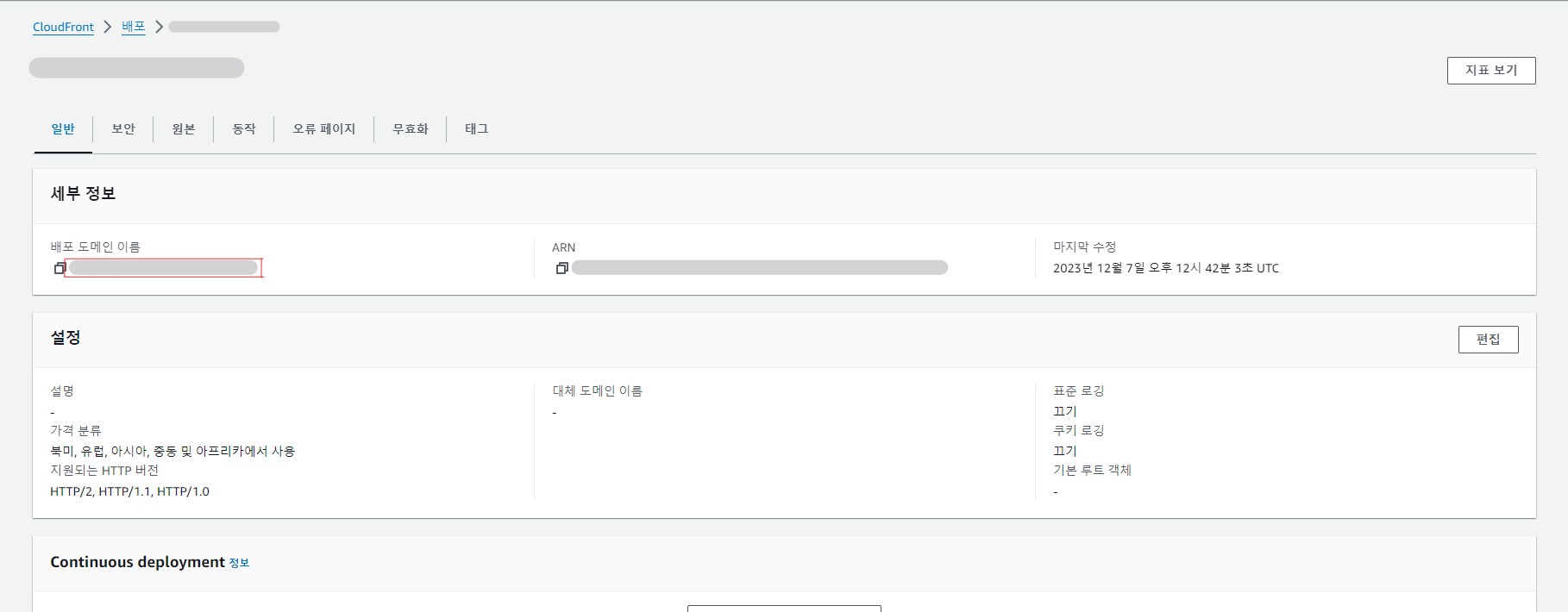

💫 결과

버킷 정책을 편집한 후 객체 URL로 접근했을 때 AccessDenied가 뜬다.

이제 CloudFront를 통해서만 파일에 접근할 것이다.

http://{배포 도메인 이름}/{폴더명}/{파일명}으로 접속한다.

참고 👇👇👇

https://earth-95.tistory.com/128

[AWS] CloudFront와 S3 연결하기

들어가기 전에 기존에 SpringBoot를 이용한 S3에 이미지 업로드 및 삭제에 대해 포스팅한 적이 있습니다. [SpringBoot] SpringBoot를 이용한 AWS S3에 여러 파일 업로드 및 삭제 구현하기 해당 포스팅을 할

earth-95.tistory.com

S3 CloudFront에 의한 접근 정책 설정

s3 url을 통해 접근을 못하게 함으로써 리소스비용, 위험부담을 줄이고 cloudfront를 통해서만 content가 보이게 하는 방법을 소개하고자 해요. 보안적인 면과 비용 문제를 잘 파악한 뒤에 구성하시면

2ruk.tistory.com

https://techblog.woowahan.com/6217/

사례별로 알아본 안전한 S3 사용 가이드 | 우아한형제들 기술블로그

우아한형제들 인프라보안팀에서 근무하고 있는 이주호입니다. ‘S3를 왜 안전하게 사용해야 하는지 이해’하고 몇 가지 사례를 예시로 들어 ‘더욱 안전하게 사용하기 위해 설정해야 하는 기능

techblog.woowahan.com